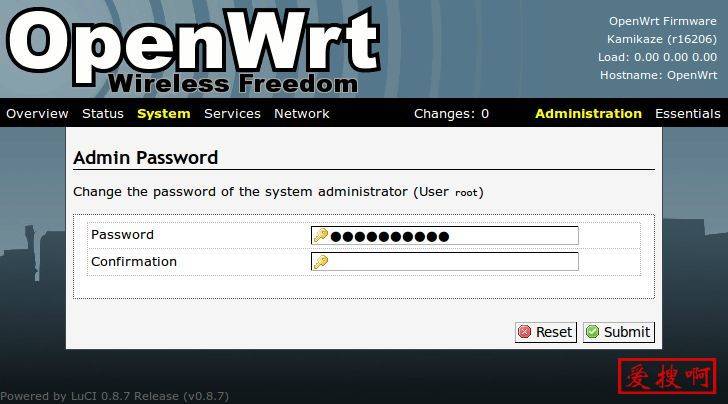

自定义防火墙规则实现OpenWrt防蹭网功能

文章正文:

在OpenWrt中,我们可以通过编写自定义防火墙规则来实现防蹭网功能。下面是一段可以帮助您完成此设置的代码段:

iptables -F input_lan_rule i=0; while true do mac=`uci get dhcp.@host[$i].mac 2>/dev/null`; if [ -z $mac ]; then break; fi echo $mac; iptables -A input_lan_rule -m mac --mac-source $mac -j ACCEPT -m comment --comment "`uci get dhcp.@host[$i].name`" let i++; done iptables -A input_lan_rule -j DROP

上述代码段将添加一些自定义防火墙规则,用于限制目标设备对网络的访问权限。让我们逐行解释这些代码的作用:

iptables -F input_lan_rule:该命令会清空名为input_lan_rule的防火墙规则。i=0;:这行代码将一个计数器变量i初始化为0,用于迭代获取所有已分配IP地址的设备的MAC地址。while true:这是一个无限循环,直到所有设备的MAC地址都被处理完毕。mac=uci get dhcp.@host[$i].mac 2>/dev/null;:通过uci get命令获取第i个分配了IP地址的设备的MAC地址,并将其存储在变量mac中。如果没有找到相应的MAC地址,则跳出循环。if [ -z $mac ]; then break; fi:如果mac变量为空,说明已经没有更多的设备需要处理,因此跳出循环。echo $mac;:打印当前处理的设备的MAC地址。iptables -A input_lan_rule -m mac --mac-source $mac -j ACCEPT -m comment --comment "uci get dhcp.@host[$i].name":这行代码将根据设备的MAC地址创建防火墙规则,允许该设备访问网络。同时,使用uci get命令获取设备的名称,并作为注释添加到规则中。let i++;:递增计数器变量i,以处理下一个设备。iptables -A input_lan_rule -j DROP:最后一行代码将添加一条防火墙规则,禁止任何未匹配到上述规则的设备访问网络。

通过将以上代码段添加到自定义防火墙规则中,您可以实现OpenWrt防蹭网设置。记得保存并应用这些规则,以使其生效。

请注意,在进行任何网络设置更改之前,请确保您已经了解了相关概念并备份了相关配置文件,以免造成意外的网络问题。

点击链接加入群聊四群:722808830

点击链接加入群聊三群:751529538(已满)

点击链接加入群聊二群:376877156(已满)

点击链接加入群聊一群:622891808(已满)

饿了么红包

本站附件分享,如果附件失效,可以去找找看