移动RAX3000M开启SSH刷入Uboot含EMMC、NAND版本

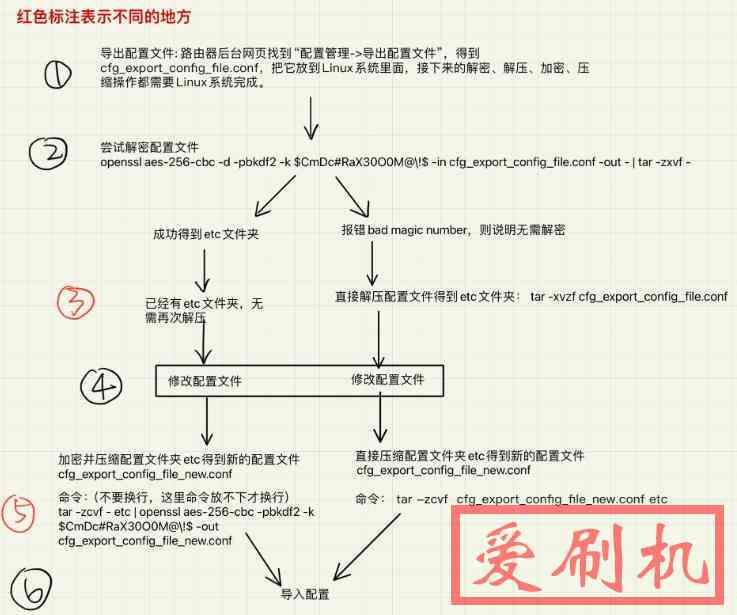

原理是通过修改配置的方式来开启ssh,由于后面生产的固件,配置文件可能会被加密,因此我们需要解密后才能修改配置文件,然后按照同样的加密方式生成新的配置文件。

2.1 开启ssh流程图

2.2 导出配置

1、输入路由地址、192.168.10.1,进入路由管理界面,账号和密码,设备背面默认

2、在高级设置->管理->配置管理->导出配置文件、得到:cfg_export_config_file.conf文件

2.3 解密

1、在linux系统下,Ubuntu下进行文件配置->开启自带系统的SSH客户端

2、在一个空目录下进行,以下操作:当前目录下cfg_export_config_file.conf

openssl aes-256-cbc -d -pbkdf2 -k $CmDc#RaX30O0M@\!$ -in cfg_export_config_file.conf -out - | tar -zxvf -

正常解密后你会获得一个etc目录,里面有路由器的配置文件

如果你是6月份生产的,解密可能会报错,因为早期的版本是没有对配置文件进行加密的。

bad magic number gzip: stdin: unexpected end of file tar: Child returned status 1 tar: Error is not recoverable: exiting now

对于这种未加密的配置,可以直接使用tar -xvzf解压就可以得到配置文件

tar -xvzf cfg_export_config_file.conf

2.4 修改配置文件

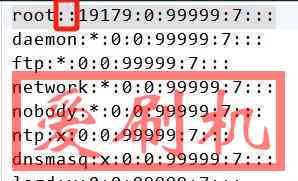

修改/etc/shadow,去掉root用户的密码,这样ssh进入系统时,不用root密码了。具体做法是: 将两个冒号间的密码删除然后保存

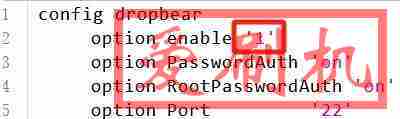

修改/etc/config/dropbear开启ssh服务

将括号内的文件 ‘0’ 改成‘1’ 然后保存来开启SSH

2.5 加密

注意:如果你的配置文件是通过openssl解密得到的(例如1214版本),则需要重新加密后才能导入。

需要openssl加密的版本(1214生产):

tar -zcvf - etc | openssl aes-256-cbc -pbkdf2 -k $CmDc#RaX30O0M@\!$ -out cfg_export_config_file_new.conf

不需要加密的版本(6月份生产)

tar -zcvf cfg_export_config_file_new.conf etc

2.6 导入配置

配置管理->导入配置文件,选择我们刚修改好的cfg_export_config_file_new.conf,重启后就能使用root用户通过ssh访问了,无需密码。

ssh 192.168.10.1 账号:root、密码:无

2.7 进入ssh备份

dd if=/dev/mmcblk0p1 of=/mnt/mmcblk0p12/mmcblk0p1.bin dd if=/dev/mmcblk0p2 of=/mnt/mmcblk0p12/mmcblk0p2.bin dd if=/dev/mmcblk0p3 of=/mnt/mmcblk0p12/mmcblk0p3.bin dd if=/dev/mmcblk0p4 of=/mnt/mmcblk0p12/mmcblk0p4.bin dd if=/dev/mmcblk0p5 of=/mnt/mmcblk0p12/mmcblk0p5.bin dd if=/dev/mmcblk0p6 of=/mnt/mmcblk0p12/mmcblk0p6.bin dd if=/dev/mmcblk0p7 of=/mnt/mmcblk0p12/mmcblk0p7.bin dd if=/dev/mmcblk0p8 of=/mnt/mmcblk0p12/mmcblk0p8.bin dd if=/dev/mmcblk0p9 of=/mnt/mmcblk0p12/mmcblk0p9.bin dd if=/dev/mmcblk0p10 of=/mnt/mmcblk0p12/mmcblk0p10.bin dd if=/dev/mmcblk0p11 of=/mnt/mmcblk0p12/mmcblk0p11.bin

然后你可以通过winscp连接上路由器,进入/mnt/mmcblk0p12下载这些备份文件到电脑以防变砖的时候恢复。

刷入uboot

选择合适的uboot,注意分为两个版本,EMMC版本(算力版),NAND版本(普通版),区别是算力版有64GB的emmc,移动准备跑PCDN,普通版是128MB的闪存。

版本不一样,uboot也不一样,

EMMC版本(算力版)刷入这个:CMCC移动RAX3000M算力版emmc开启SSH刷uboot

NAND版本(普通版)uboot固件下载地址链接: https://pan.baidu.com/s/12x-blro9PA2EZvkqfNZ0gg?pwd=4fkr 提取码: 4fkr

普通版刷入方法,下载好后,使用winscp登录路由器,然后把uboot固件上传到tmp目录,使用下面命令刷如uboot

mtd write /tmp/mt7981_cmcc_rax3000m-fip-fixed-parts.bin FIP

刷好uboot后,就可以随便玩了,这里推荐几个固件

其他版本《RAX3000M EMMC算力版不死U-Boot》《移动cmcc rax3000m emmc 算力版openwrt定制固件分享》

点击链接加入群聊四群:722808830

点击链接加入群聊三群:751529538(已满)

点击链接加入群聊二群:376877156(已满)

点击链接加入群聊一群:622891808(已满)

饿了么红包

本站附件分享,如果附件失效,可以去找找看